Wyobraź sobie sytuację, w której dane logowania Twoje lub Twoich pracowników trafiają w niepowołane ręce. Taka sytuacja może prowadzić do poważnych strat finansowych oraz utraty zaufania klientów i reputacji firmy.

Jak temu zapobiec? Multi-Factor Authentication (MFA) to rozwiązanie, które wymaga co najmniej dwóch etapów weryfikacji przy logowaniu, zapewniając dodatkową warstwę ochrony. Dzięki MFA, nawet jeśli jedno z zabezpieczeń zostanie przełamane, dostęp do systemu pozostaje chroniony.

Bezpieczeństwo Twojej firmy zaczyna się od odpowiedniego uwierzytelniania.

Dzięki MFA można uniknąć

99%

przejęć kont

Po co się uwierzytelniać?

Uwierzytelnianie to proces potwierdzania tożsamości użytkownika przed udzieleniem mu dostępu do zasobów firmowych. W dobie cyfryzacji, kiedy cyberprzestępcy coraz częściej atakują małe i średnie przedsiębiorstwa, skuteczne uwierzytelnianie staje się kluczowe dla ochrony danych.

81%

naruszeń danych to wynik słabych lub skradzionych haseł

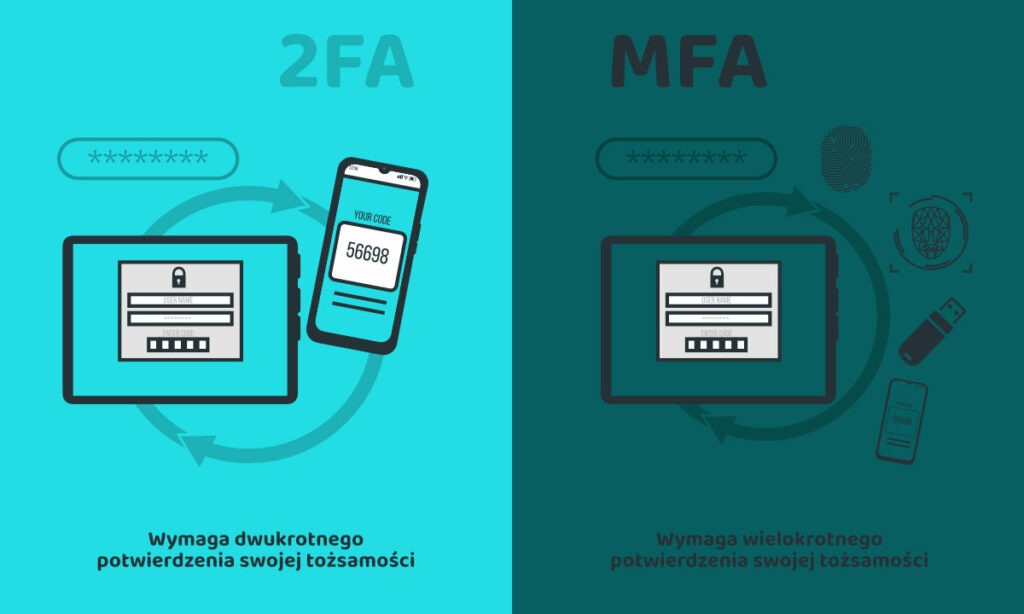

Weryfikacja dwuetapowa a wieloetapowa

Weryfikacja dwuetapowa (2FA): Jest to proces uwierzytelniania, który wymaga dwóch różnych metod weryfikacji tożsamości użytkownika. Najczęściej obejmuje kombinację czegoś, co użytkownik wie (np. hasło) oraz czegoś, co użytkownik posiada (np. kod wysłany na telefon komórkowy). Dzięki temu, nawet jeśli jedno z zabezpieczeń zostanie skompromitowane, nieautoryzowany dostęp jest znacznie utrudniony.

Weryfikacja wieloetapowa (MFA): Idzie krok dalej niż 2FA, obejmując więcej niż dwie metody uwierzytelniania. Oprócz hasła i kodu z telefonu, może to obejmować biometrię (np. odcisk palca, rozpoznawanie twarzy), aplikacje uwierzytelniające (np. Google Authenticator) czy fizyczne klucze bezpieczeństwa. MFA zapewnia jeszcze wyższy poziom zabezpieczeń, eliminując ryzyko związane z kompromitacją jednego z elementów. Użytkownik musi przejść przez wiele etapów weryfikacji, co znacznie zwiększa trudność dostępu dla potencjalnych intruzów.

Korzyści z MFA – Przykłady popularnych zastosowań

MFA jest szeroko używane w wielu popularnych aplikacjach i serwisach internetowych, zapewniając użytkownikom dodatkowy poziom bezpieczeństwa. Np:

- Google: Umożliwia korzystanie z aplikacji Google Authenticator lub powiadomień push.

- Facebook: Proponuje uwierzytelnianie poprzez SMS, aplikację uwierzytelniającą lub klucz bezpieczeństwa.

- Microsoft: Zapewnia uwierzytelnianie za pomocą aplikacji Microsoft Authenticator lub biometrii dostępnej w ramach Windows Hello.

- Bankowość internetowa: Większość banków wdrożyła już MFA, aby chronić konta swoich klientów.

Korzyści z zastosowania MFA w organizacji

Wyższy poziom bezpieczeństwa

Zmniejszenie ryzyka nieautoryzowanego dostępu do danych

Zgodność z przepisami

Wiele regulacji, takich jak RODO, wymaga stosowania odpowiednich środków ochrony danych

Zwiększone zaufanie klientów

Firmy stosujące MFA są postrzegane jako bardziej bezpieczne i profesjonalne

Ochrona przed phishingiem

Nawet jeśli hasło zostanie skradzione, dodatkowe warstwy uwierzytelniania uniemożliwiają dostęp do systemu

Jak możemy Ci pomóc?

W Cloudica zdajemy sobie sprawę z wyzwań, przed którymi stoją małe i średnie przedsiębiorstwa w zakresie cyberbezpieczeństwa. Oferujemy kompleksowe rozwiązania MFA, które są dostosowane do specyfiki i potrzeb Twojej firmy:

- Konsultacje i audyt: Oceniamy obecny stan zabezpieczeń i proponujemy optymalne rozwiązania.

- Implementacja MFA: Pomagamy wdrożyć wybrane metody uwierzytelniania, zapewniając płynne przejście.

- Szkolenia pracowników: Edukujemy Twój zespół, aby zwiększyć świadomość i skuteczność stosowanych zabezpieczeń.

- Wsparcie techniczne: Zapewniamy bieżące wsparcie i pomoc w razie problemów technicznych.

Nowoczesne rozwiązania Microsoft dla Twojej firmy

Azure Active Directory

Umożliwia wdrożenie MFA dla aplikacji chmurowych i lokalnych.

Microsoft Authenticator

Aplikacja mobilna, która ułatwia korzystanie z MFA

Windows Hello

Biometryczne uwierzytelnianie za pomocą odcisku palca lub rozpoznawania twarzy.

Conditional Access

Zaawansowane polityki dostępu, które zwiększają bezpieczeństwo dostępu do danych.

Wprowadzenie uwierzytelniania wieloskładnikowego w Twojej firmie to krok w kierunku zwiększenia bezpieczeństwa i ochrony danych. Nie czekaj – zacznij działać już dziś, aby zabezpieczyć swoją firmę przed cyberzagrożeniami.

Zachęcamy do kontaktu z nami, aby uzyskać więcej informacji na temat oferowanych przez nas rozwiązań i usług w zakresie MFA, poprzez uzupełnienie formularza poniżej lub bezpośrednio na adres email: business@cloudicagroup.com