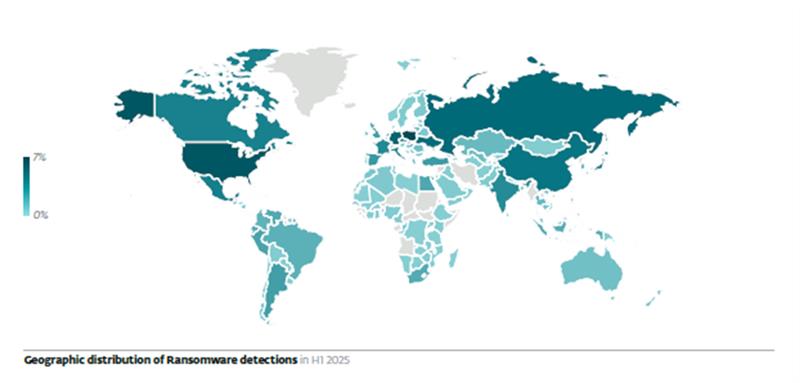

W 2025 roku Polska znalazła się na pierwszym miejscu na świecie pod względem liczby wykrytych ataków ransomware, odpowiadając aż za 6% wszystkich globalnych incydentów – więcej niż Stany Zjednoczone czy Słowacja. Statystyki są jednoznaczne: tylko w I kwartale tego roku odnotowano ponad 2,300 ataków, co oznacza wzrost aż o 126% względem 2024 roku. To nie statystyka – to potwierdzenie, że polskie firmy stały się łatwym celem dla szantażystów wykorzystujących cyberprzestępczość jako precyzyjne narzędzie presji. Równocześnie aż 88% organizacji w Polsce doświadczyło incydentu związanego z cyberatakiem lub wyciekiem danych.

Rzeczywistość 2025: Ofiary, skutki i ewolucja zagrożeń

Ransomware atakuje dziś organizacje z każdego sektora – od ochrony zdrowia (paraliżowane szpitale w Śląskiem i Krakowie, tymczasowy powrót do dokumentacji papierowej) po e-commerce, administrację, energetykę czy sektor MSP. Grupy takie jak DragonForce, Funksec czy RansomHub żądają okupu w kryptowalucie sięgającego milionów złotych, grożąc publikacją lub trwałą utratą danych. Typowe skutki? Utrata operatywności przez dni lub tygodnie, straty wizerunkowe, masowe wycieki danych klientów i partnerów, a czasem konsekwencje prawne oraz naruszenia ciągłości usług publicznych.

Polska: epicentrum cyberataków

Dlaczego Polska? Głównymi czynnikami są niedostateczne inwestycje w cyberochronę, luki techniczne i czynniki ludzkie. Zaledwie 59% rodzimych firm korzysta z dedykowanego oprogramowania zabezpieczającego – to znacznie poniżej standardów europejskich. Tymczasem kluczowe mechanizmy prewencji, takie jak regularne kopie zapasowe (backup), segmentacja sieci, zarządzanie uprawnieniami użytkowników czy systemowe wdrażanie zasad Zero Trust są wdrażane wybiórczo albo z opóźnieniem.

Najczęstsze błędy, które prowadzą do katastrofy

Eksperci, analizując polską rzeczywistość, wskazują kilka kluczowych zaniechań i nawyków, które sprawiają, że firmy padają ofiarą ransomware z zaskakującą łatwością:

- Klikanie w podejrzane linki i załączniki (phishing) przez pracowników – brak szkoleń i czujności.

- Słabe lub powtarzające się hasła i brak polityk zarządzania tożsamością/uwierzytelnianiem wieloskładnikowym.

- Nieaktualizowanie oprogramowania – działanie na wypartych wersjach systemów otwiera drzwi dla znanych exploitów.

- Zbyt duże zaufanie do pojedynczych narzędzi ochrony (np. antywirus), bez podejścia warstwowego.

- Brak regularnych, offline’owych i przetestowanych backupów – sprawia, że przy ataku firma zostaje bez ratunku.

- Ignorowanie lub spóźnione reagowanie na podejrzane alerty i nietypowe zachowania w sieci.

- Brak planu ciągłości działania i procedur reakcji na incydent – chaos i panika wydłużają czas paraliżu firmy.

Według danych: tylko 19% zatrudnionych w Polsce rozumie pojęcie „ransomware”, podczas gdy phishing rozpoznaje 60%, a kradzież tożsamości już 78%. Oznacza to, że ogromna część kadr pozostaje nieświadoma podstawowych zagrożeń.

Trendy 2025: Sztuczna inteligencja w ofensywie i defensywie

Obecny rok przynosi przełom w stosowaniu AI – zarówno w ataku, jak i w obronie. Przestępcy używają AI do automatyzowania kampanii phishingowych, tworzenia przekonujących deepfake’ów i wyszukiwania luk w systemach. W Polsce 86% firm wdraża rozwiązania AI w celu detekcji i szybkiego reagowania na anomalia. To już nie przewaga, a konieczność.

Rekomendacje: Jak przetrwać falę ransomware?

Brak reakcji to zaproszenie do stania się ofiarą. Od eksperckich raportów i przykładów z polskiego rynku płyną jednoznaczne wskazówki dla osób odpowiedzialnych za bezpieczeństwo firmy:

- Inwestuj w regularne, testowane kopie zapasowe przechowywane offline.

- Szybko aktualizuj systemy i oprogramowanie – zarówno endpointy, jak i serwery oraz urządzenia IoT.

- Wdrażaj nowoczesne systemy zabezpieczeń z wykorzystaniem AI (EDR/XDR, SIEM).

- Szkol systematycznie pracowników – programy uświadamiające i symulacje phishingowe.

- Przygotuj plan reakcji na incydent – przypisz role i procedury na wypadek ataku.

- Segmentuj sieć i ograniczaj uprawnienia według zasady najmniejszych uprawnień (least privilege).

- Stosuj politykę Zero Trust – nie ufaj automatycznie żadnym użytkownikom czy urządzeniom w sieci.

- Monitoruj na bieżąco ruch sieciowy i nietypowe aktywności – szybki czas reakcji to najważniejszy czynnik ograniczenia strat.

Podsumowanie: albo odporność, albo straty

Polska stała się głównym polem bitwy cyberprzestępców – tylko systemowe wdrożenie opisanych powyżej praktyk pozwala nie stać się kolejną ofiarą z nagłówków branżowych raportów. Rok 2025 to egzamin z cyberodporności – z oceną wystawianą w bitcoinach, godziny przestoju i straconych kontraktów. Szybka adaptacja, edukacja zespołów, regularne testy systemów bezpieczeństwa i przyjęcie filozofii ciągłego doskonalenia są inwestycją, bez której firma pozostaje cyfrowo naga na linii ognia.

Nie daj się zaskoczyć cyberprzestępcom – stawką są dane, reputacja i przyszłość Twojej firmy. Każda luka, każdy niedopilnowany proces to otwarte drzwi dla ataku. Systematyczna analiza zagrożeń, wdrażanie praktycznych rozwiązań i wyciąganie wniosków ze scenariuszy incydentów to dziś codzienność każdej organizacji, która chce przetrwać na cyfrowym polu bitwy. Jeśli zależy Ci na bezpieczeństwie, sięgnij po rzetelną analizę lub skonsultuj się z naszymi Ekspertami – to pierwszy krok do budowy solidnej strategii ochrony.

Warto być na bieżąco z najnowszymi zagadnieniami z zakresu cyberbezpieczeństwa – dlatego regularnie omawiamy te tematy w ramach serii „Rozmowy o cyberbezpieczeństwie”.

Źródła

https://www.eset.com/pl/about/newsroom/press-releases/news/polska-najczesciej-na-swiecie-atakowana-ransomware-w-2025-roku/

https://itreseller.pl/polska-swiatowym-liderem-wykrywania-atakow-ransomware-w-2025-r/

https://blog.dagma.eu/pl/news/polska-najczesciej-na-swiecie-atakowana-ransomware-w-2025-roku

https://techsetter.pl/ransomware-w-natarciu-polska-na-pierwszej-linii-cyberwojny-a-d-2025/

https://firewall.com.pl/cyberzagrozenia-w-polsce-maj-2025-analiza-i-przypadki/

https://www.egospodarka.pl/192547,Rekordowa-fala-atakow-ransomware-w-I-kwartale-2025,1,12,1.html

https://www.pbsg.pl/cyberbezpieczenstwo-jak-chronic-firme-w-2025-trendy-zagrozenia-i-wskazowki/

https://www.erp-view.pl/bezpieczenstwo-it/31589-cyberbezpieczenstwo-2025-polskie-firmy-w-obliczu-wyzwan-ai-i-luk-w-gotowosci-na-cyberzagrozenia.html